Almindelige udfordringer i Metasploit

1. Installations- og opsætningsproblemer

En af de indledende udfordringer, som mange brugere står over for, involverer installations- og opsætningsproceduren. Metasploit er afhængig af forskellige afhængigheder, der kræver en præcis konfiguration. Hvis denne opsætning ikke udføres korrekt, kan det resultere i forskellige problemer, herunder fravær af moduler eller komponenter, der ikke fungerer efter hensigten.

Løsning:

Bekræft afhængighederne : Sørg for, at alle nødvendige afhængigheder er installeret og holdes aktuelle. Metasploits officielle dokumentation tilbyder en detaljeret liste over forudsætninger, der er skræddersyet til forskellige operativsystemer. Udfør en fuld opdatering og opgradering af dit Linux-system ved at bruge følgende kommando:

sudo passende opdatering -og && sudo passende opgradering -og && sudo apt dist-opgradering -og

Brug en Penetration Purpose Linux Distro : For at strømline opsætningsprocessen kan du overveje at bruge en Penetration Linux-distro såsom Kali Linux, som leveres med Metasploit forudinstalleret.

2. Databaseforbindelsesfejl

Metasploit er afhængig af en database til at gemme oplysninger om mål, sårbarheder og sessionsdata. Forbindelsesproblemer med databasen kan hindre dit test-workflow.

Løsning:

Database konfiguration : Sørg for, at dine databaseindstillinger i Metasploit er konfigureret korrekt. Dobbelttjek legitimationsoplysninger, værtsadresser og porte.

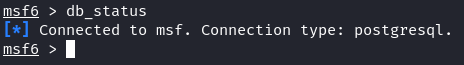

Database vedligeholdelse : Vedligehold regelmæssigt din database ved at køre kommandoen 'db_status' for at kontrollere forbindelsesstatus.

3. Modulkompatibilitetsproblemer

Metasploit-moduler er afgørende for vellykket udnyttelse. Inkompatibilitetsproblemer kan opstå, når du bruger moduler, der ikke matcher målsystemets konfiguration.

Løsning:

Modulvalidering : Validerer altid kompatibiliteten af moduler med målsystemet. Brug kommandoen 'check' til at kontrollere, om et bestemt modul er egnet til målet.

Modultilpasning : Hvis det er nødvendigt, kan du tilpasse de eksisterende moduler eller oprette dine egne, så de passer til målmiljøet.

4. Firewall og antivirusinterferens

Firewalls og antivirussoftware kan blokere Metasploits trafik og forhindre en vellykket udnyttelse.

Løsning:

Nyttelastkryptering : Anvend nyttelastkryptering og sløringsteknikker for at undgå registrering af sikkerhedssoftware.

Port scanning : Brug værktøjer som Nmap til at udføre en snigende portscanning, før du starter Metasploit for at undgå at gøre opmærksom på dine aktiviteter.

5. Sessionsstabilitetsproblemer

Når først en vellykket udnyttelse er udført, er det vigtigt at opretholde en stabil session for aktiviteter efter udnyttelse. Tab af session kan forstyrre dine fremskridt.

Løsning:

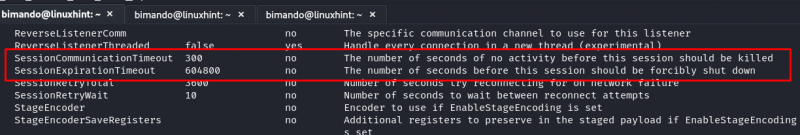

Session Keep-Alive : Konfigurer sessionens Keep-alive-indstillinger for at sikre stabile forbindelser. Metasploit tilbyder avancerede muligheder for at vedligeholde sessionerne ved at indstille værdierne 'SessionCommunicationTimeout' og 'SessionExpirationTimeout' til at være længere. For at se de avancerede muligheder i msfconsole-vinduer skal du skrive følgende:

msf > vis avanceret

Den avancerede indstilling har standardværdier, som du kan tilpasse. For at udvide værdierne 'SessionCommunicationTimeout' og 'SessionExpirationTimeout' kan du bare skrive følgende:

msf > sæt SessionCommunicationTimeout < højere værdi >msf > sæt SessionExpirationTimeout < højere værdi >

Session pivotering : Implementer sessionspivoteringsteknikkerne for at bevare en adgang, selvom den første session går tabt.

6. Udnyttelsesfejl

På trods af omhyggelig planlægning er det ikke alle udnyttelsesforsøg, der lykkes. At forstå, hvorfor en udnyttelse mislykkedes, er afgørende for effektiv fejlfinding.

Løsning:

Log Analyse : Analyser Metasploits logfiler for fejlmeddelelser og tip om, hvorfor en udnyttelse mislykkedes. Logfiler kan give værdifuld indsigt i, hvad der gik galt.

Alternative udnyttelser : Hvis en udnyttelse mislykkes, overvej at prøve de alternative udnyttelser eller forskellige angrebsvektorer.

7. Ressourceintensitet

Metasploit kan være ressourcekrævende, hvilket fører til systemopbremsninger eller nedbrud, især under omfattende scanninger eller angreb.

Løsning:

Ressourcestyring: Tildel tilstrækkelige systemressourcer (CPU, RAM) til Metasploit for at forhindre ressourceudtømning. Overvej at køre Metasploit på dedikerede maskiner eller virtualiserede miljøer.

Drossel : Brug reguleringsmulighederne til at begrænse antallet af udnyttelsesforsøg, hvilket reducerer belastningen på målsystemet.

Konklusion

Inden for penetrationstestning er det at mestre Metasploit en rejse fyldt med udfordringer og triumfer. Denne vejledning gav indsigt i de almindelige problemer, der står over for under penetrationstest med Metasploit, og tilbød praktiske løsninger til at overvinde dem. Husk, at fejlfinding er en vigtig færdighed for enhver cybersikkerhedsprofessionel. Ved vedvarende at forfine dine fejlfindingsevner, vil du være bedre rustet til at navigere i den komplekse verden af etisk hacking og sikre det digitale landskab.