Efter installation af Windows 10-funktionsopdatering v2004 kan din computer muligvis ikke huske de gemte adgangskoder i Outlook, Edge, Chrome-browseren og forskellige andre programmer. Dette er et systemomfattende problem snarere end et applikationsspecifikt problem. Her er nogle af de symptomer, du kan opleve i Windows 10 v2004:

- Windows 10 beder dig om din Microsoft-kontoadgangskode nu og da.

- Adgang til en netværksressource eller et NAS-drev får adgangskodeprompten til at vises hver gang, selvom legitimationsoplysningerne blev gemt tidligere.

- Microsoft Edge, Firefox og Chrome-browsere bliver ved med at bede om at indtaste adgangskoden for at få adgang til en ressource, som du tidligere har gemt adgangskoden for.

- Autofuldførelse af formularer og adgangskoder fungerer ikke i Google Chrome og andre apps.

- Adgangskoder, der er gemt af din webbrowser (f.eks. Chrome) på den lokale computer, slettes.

- Synkroniseringen er sat på pause i Chrome-browseren.

- Chrome-webbrowser

krom: // login-internals /side angiver fejlen 'Indlæsningsoplysninger mislykkedes med dekrypteringsfejl'. - Du er tvunget til at logge på OneDrive hver gang du logger ind.

- Outlook bliver ved med at bede dig om at logge ind på Office 365 hvert par timer.

- Adgangskoder til e-mail-konti i din e-mail-klient gemmes ikke, og du skal skrive dem hver gang.

- Adobe Acrobat bliver ved med at bede om dine Adobe-legitimationsoplysninger, når du åbner en PDF-fil.

- Windows 10-indstillingerne vil regelmæssigt rette din kontokonfiguration ved at gengodkende med Windows Hello.

- Kortlagte netværksdrev fungerer ikke i Windows 10 v2004.

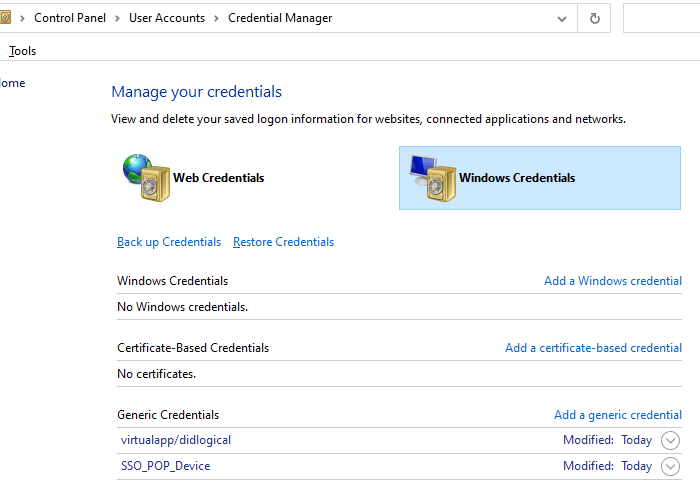

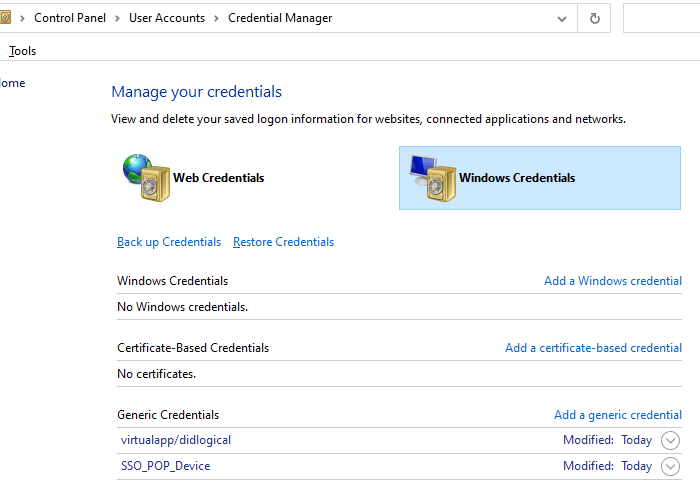

- Windows legitimationsoplysninger (i legitimationsadministrator) udslettes ved hver genstart.

- I Event Viewer registreres disse to fejl i Applikations- og servicelogfiler → Microsoft → Windows → Crypto-DPAPI → Operationel log.

Lognavn: Microsoft-Windows-Crypto-DPAPI / Operationel kilde: Microsoft-Windows-Crypto-DPAPI Dato: Hændelses-id: 8196 Opgavekategori: Master Key-operationniveau: Fejlnøgleord: Master Key-handling Bruger: SYSTEM Computer: Vostro-3470 Beskrivelse : Hovednøgledekryptering i hukommelsen mislykkedes Lognavn: Microsoft-Windows-Crypto-DPAPI / Operational Source: Microsoft-Windows-Crypto-DPAPI Date: Event ID: 8198 Task Category: Data Protection Operation Level: Error Keywords: Data Protection operation User: SYSTEM Computer: Vostro-3470 Description : DPAPI Unprotect mislykkedes. Status: 0x8009000B ReasonForFailure: Kunne ikke få hovednøglen

Ovenstående symptomer angiver, at dette er en systemomfattende fejl i Windows 10 version 2004, der forhindrer de lagrede legitimationsoplysninger i at indlæses korrekt.

Løsning

For at rette legitimationsoplysninger / adgangskode-amnesi i Windows 10 2004, her er nogle løsninger eller rettelser:

Løsning 1: Skift til en Microsoft-konto

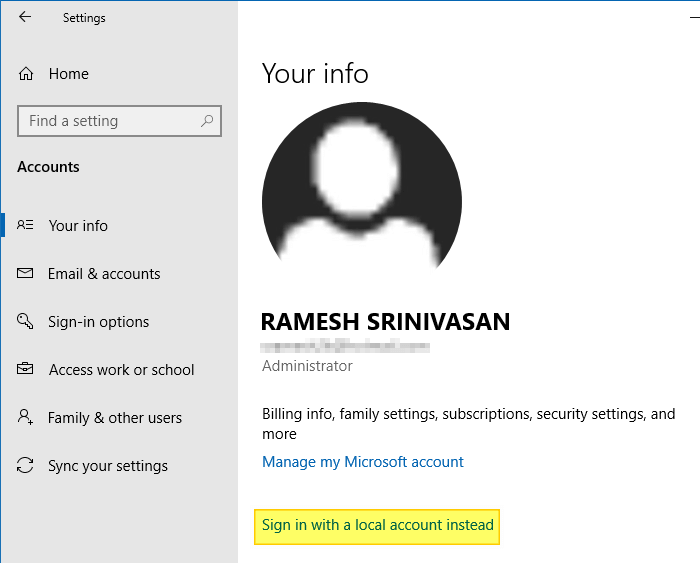

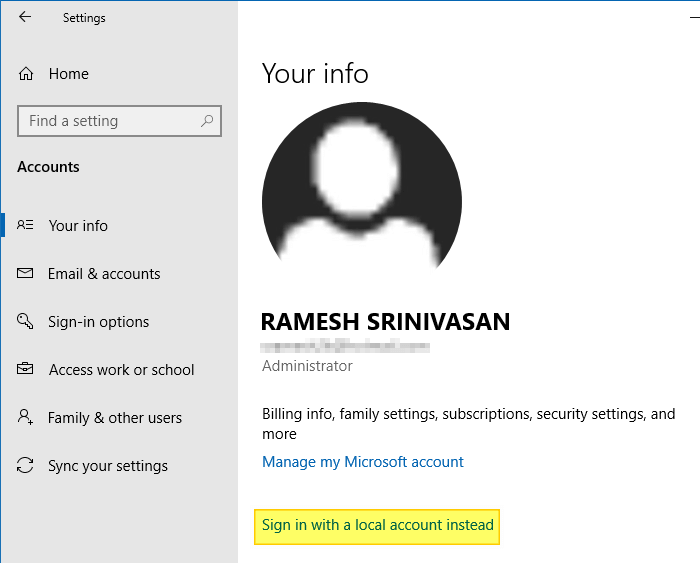

Mange brugere har angivet, at skift til Microsoft-konto løser problemet. Hvis du bruger en lokal konto, kan du skifte til en Microsoft-konto ved at klikke på Start → Indstillinger → klik på Konti → klik Log ind med en Microsoft-konto i stedet .

- Hvis du allerede bruger en Microsoft-konto, skal du skifte til en lokal konto, genstarte Windows og vende tilbage til Microsoft-konto.

(Bemærk, at skifte til en Microsoft-konto også forhindrer problemet, hvor du ikke kan indstille dine standardapps og brugerdefinerede filtilknytninger i Windows 10. Se artiklen Kan ikke ændre standardapps eller -programmer i Windows 10 for mere information.)

Reference:

Systemwide password amnesia (v2004 build 19041.173) - Microsoft Community: https://answers.microsoft.com/en-us/windows/forum/windows_10-performance/systemwide-password-amnesia-v2004-build-19041173/232381f8-e2c6- 4e8a-b01c-712fceb0e39e

Løsning 2: Deaktiver planlagte opgaver, der bruger S4U-login-typen

Tavis Ormandy, en sårbarhedsforsker hos Google, har fundet noget meget interessant. Han har identificeret, at Windows 10 v2004 legitimationsoplysninger bug kan udløses af en eller flere planlagte opgaver, der bruger S4U login type.

Sådan kontrolleres, kør denne powershell som administrator:

Get-ScheduledTask | foreach {If ($ _. Principal.LogonType -eq 'S4U') {$ _}}

Hvis det viser en liste over opgaver, stopper DPAPI, når de kører, indtil du godkender igen. Dette bryder alt ved hjælp af CryptProtectData ().

- Tavis Ormandy (@taviso) 28. september 2020

Denne fejl er, hvad der forårsager fejlen 'Indlæs legitimationsoplysninger mislykkedes med dekrypteringsfejl', set fra Chrome-browseren krom: // login-internals / side.

'TokenService Load Status' viser 'Load legitimationsoplysninger mislykkedes med dekrypteringsfejl.'

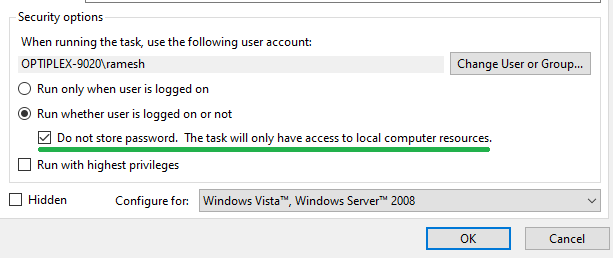

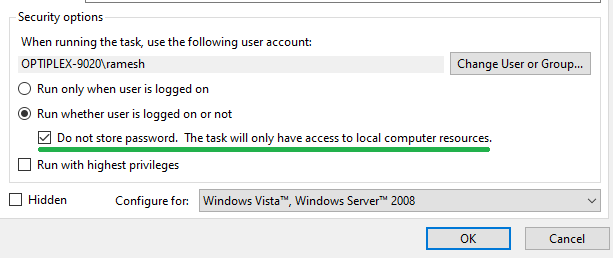

Windows Task Scheduler kan oprette opgaver, der kører under en bestemt brugers konto uden at gemme brugeradgangskoden. Dette er kendt som 'S4U' (Service-for-user) logon type.

TASK_LOGON_S4U udnytter en service til bruger (S4U) -logon til at køre opgaven på vegne af den angivne bruger, men uden at skulle gemme adgangskoden. Da Task Scheduler kører inden for den lokale systemkonto, kan den oprette en S4U-logonsession og modtage et token, der ikke kun kan bruges til identifikation, men også til efterligning på den lokale computer.

Jeg antager, at ikke mange ting bruger S4U (det er den lille afkrydsningsfelt i Task Scheduler, der siger 'Opbevar ikke adgangskode') 🤷♂️ Dette har forårsaget så mange forvirrende fejl med ting, der logger ud eller mister tilstand, og var et rigtigt mareridt at spore pic.twitter.com/gMD4FKH0Oz

- Tavis Ormandy (@taviso) 28. september 2020

Citere:

Jeg har nogle nyheder, jeg tror, jeg har fundet årsagen, og det er bestemt en Windows-fejl.

TLDR: Jeg tror, at hvis du oplever denne fejl, så tror jeg, du har en planlagt opgave ved hjælp af 'S4U'.

Sådan tjekker du, åbner en PowerShell-konsol som administrator og indsætter dette:

Get-ScheduledTask | foreach {If (([xml] (Export-ScheduledTask -TaskName $ _. TaskName -TaskPath $ _. TaskPath)). GetElementsByTagName ('LogonType'). '# text' -eq 'S4U') {$ _. TaskName} } Hvis du åbner opgaveplanlæggeren og deaktiverer alle de opgaver, den viser, tror jeg, at denne fejl forsvinder.

(Hvis du virkelig har brug for disse opgaver, skal du gøre dem til ikke-S4U, dvs. afkrydsningsfeltet 'Gem ikke adgangskode')

Dette skyldes, at den RPC, som UBPM bruger til at oprette S4U-tokenet, undertiden kan slette dine gemte legitimationsoplysninger i lsass. Blandt andet bruges dine gemte legitimationsoplysninger (eller rettere, hash af dem) til at generere din DPAPI-brugerkrypteringsnøgle, og når de slettes, bruger lsass bare hash af den tomme streng (!!).

Hvis du vil læse om S4U, er der et kort uddrag her .

(Kreditter til Microsoft-forumbrugerne 'iFiredog' og 'Sumit Dhiman', som var de første, der fandt ovenstående indlæg.)

Reference:

1069383 - TokenService kan ikke indlæses efter CryptUnprotectData-fejl, hvilket får cookies og synkronisering til at nulstilles - chromium: https://bugs.chromium.org/p/chromium/issues/detail?id=1069383#c90

Identificer og deaktiver derefter 'S4U' -opgaver

Kør en af ovenstående PowerShell-kommandoer (som administrator) for at finde listen over planlagte opgaver, der bruger S4U login type. Du kan muligvis se en liste over opgaver - for det meste HP-apps såsom HP-kundedeltagelse (HPCustParticipation), HP kundetilfredshedsopgave, Carbonite-opgraderingsopgave osv. På listen.

Der kan du se to opgaver, der bruger typen 'S4U' i den aktuelle computer.

Hvis du har installeret Carbonite-sikkerhedssoftware, finder du en opgave med navnet {5F6010C8-60E5-41f3-BF5B-C3AF5DBE12D4} i Task Scheduler Library.

Carbonite-opdateringsopgaven {5F6010C8-60E5-41f3-BF5B-C3AF5DBE12D4} kører CarboniteUpgrade.exe hver time dagligt. Så hver gang den S4U-baserede opgave kører, slettes den Windows-legitimationsoplysninger på computeren.

Den anden opgave på listen er den 'Sluk for skærm' -tilpasset opgave, der bruger S4U.

- Åbn Task Scheduler, find hver opgave, der er anført ovenfor, og deaktiver den derefter. Eller skift login til ikke-S4U-type - dvs. fjern markeringen af Gem ikke adgangskoden indstilling, eller brug Kør kun når brugeren er logget på mulighed, hvis det er muligt.

Dette løser det systemomfattende legitimationsproblem uanset programmet.

Yderligere bemærkning: Dette problem (Windows Credentials bliver slettet) synes at være rapporteret i selve året 2016. Tjek følgende tråd:

Windows Credential Manager bevarer ikke generiske legitimationsoplysninger - Windows Server: https://www.bleepingcomputer.com/forums/t/593411/windows-credential-manager-not-retaining-generic-credentials/

Løsning 3: Vend tilbage til den forrige version

Windows 10 v1903 eller v1909 havde ikke legitimationsfejl. Hvis du for nylig har installeret opdateringen af v2004-funktionen, kan du rulle tilbage til den tidligere version. Du kan gøre det via Indstillinger → Opdatering & sikkerhed → Gå tilbage til den tidligere version af Windows 10 .

Bemærk dog, at du kun har en 10-dages vindue inden hvilken du skal rulle tilbage.

Når Microsoft udsteder en rettelse til v2004-legitimationsfejlen (forventer et eller andet sted i november, selvom Microsoft sagde 'ingen ETA'), kan du derefter opgradere til den nyeste version af v2004.

En lille anmodning: Hvis du kunne lide dette indlæg, så del dette?

En 'lille' andel fra dig ville alvorligt hjælpe meget med væksten i denne blog. Nogle gode forslag:- Pin det!

- Del det til din yndlingsblog + Facebook, Reddit

- Tweet det!