Denne blog vil demonstrere:

- Sådan installeres Hashcat i Kali Linux?

- Hvordan bruger man Hashcat i Kali Linux?

- Bonustip: Sådan bruger du Kalis ordlister til at knække adgangskoder

- Konklusion

Sådan installeres Hashcat i Kali Linux?

Hashcat er et etisk hackingværktøj, der bruges af cybersikkerhedsprofessionelle til at knække adgangskoder. Det bruger brute force og mange andre hashing-algoritmer til at knække hashes eller konvertere hashes til adgangskoder. Til dette formål bruger den forskellige typer angrebstilstande. Hashcat er forudinstalleret i Kali Linux. Hvis det ikke er installeret på Kali, skal du installere det ved at følge nedenstående trin.

Trin 1: Opdater Kali

Først skal du opdatere Kali til den seneste rullende udgivelse ved hjælp af ' passende opdatering kommando:

sudo passende opdatering

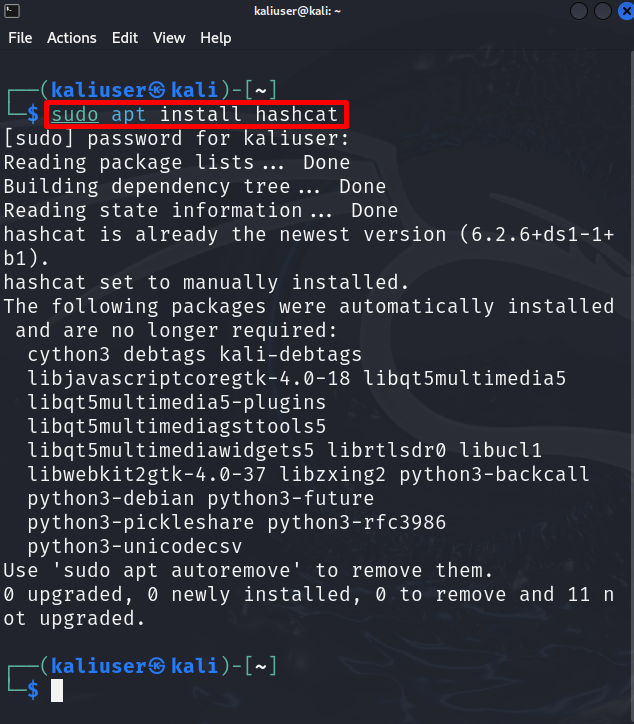

Trin 2: Installer Hashcat

Installer nu hashcat-pakken i Kali ved hjælp af ' apt install hashcat kommando:

sudo passende installere hashcat

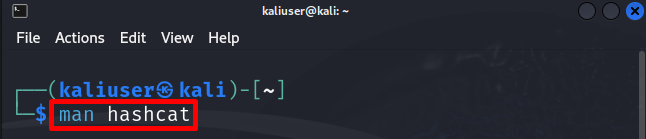

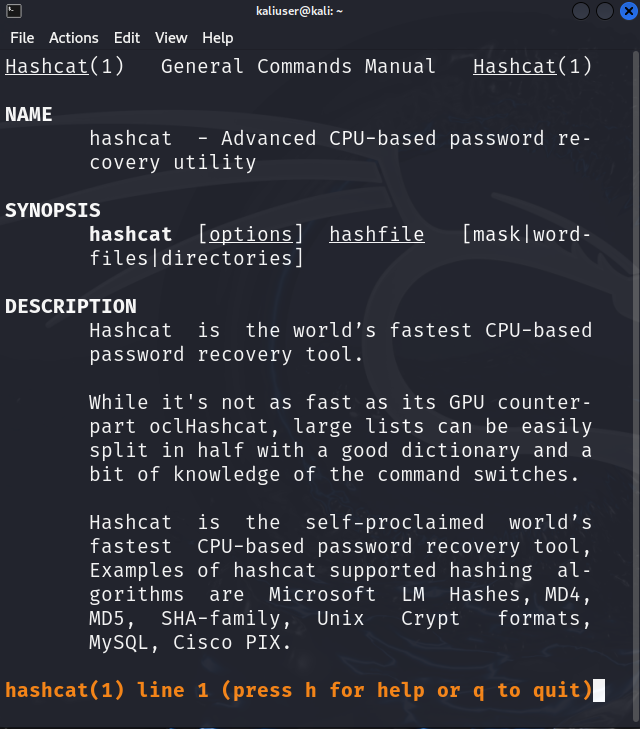

Trin 3: Tjek Hashcat-manualen

For at kontrollere hashing-algoritmekoden eller for at vælge hashcats angrebstilstande, tjek dens manual ved at bruge nedenstående kommando:

mand hashcat

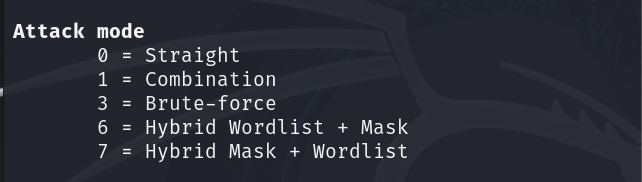

Angrebstilstand

Her kan du se, at forskellige angrebstilstande er tilgængelige i hashcat-værktøjet. En kort beskrivelse af disse tilstande er som følger:

- Lige: Prøv at knække adgangskoden fra en medfølgende ordliste.

- Kombination: Prøv at knække adgangskoder ved at kombinere ord fra flere ordlister.

- Råstyrke: Den anvender brute force-teknikken og prøver hver karakter fra det medfølgende tegnsæt.

- Hybrid ordliste + maske: Den kombinerer ordliste og maske

- Hybridmaske + ordliste: Den kombinerer også maske og ordliste.

- Foreningsangreb: Den bruger kombinationer af tip, der er forbundet med en bestemt brugeradgangskode eller et bestemt felt, såsom brugernavn, enhver personlig information eller filnavn:

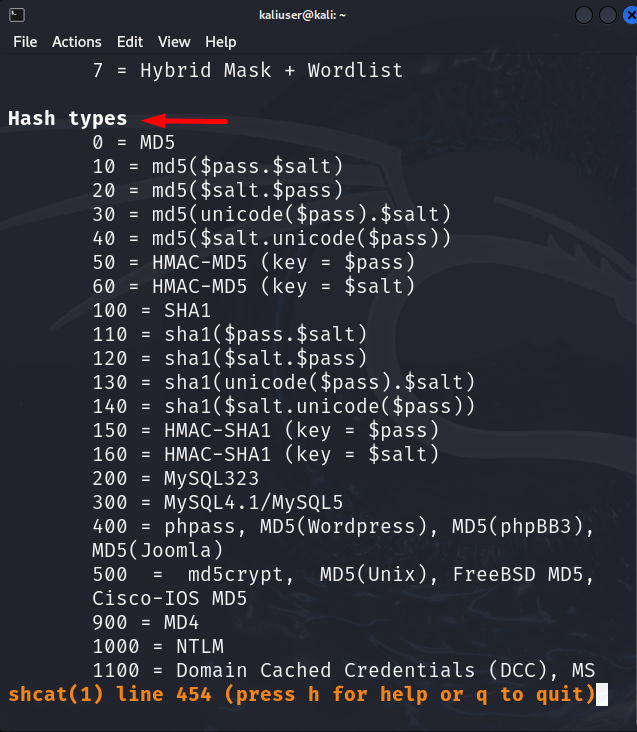

Hash typer

De typer af hashes, der skal krakkes, er angivet i Hash-typer. Koden for hash-typen bruges til at knække den hash-kodede adgangskode:

Hvordan bruger man Hashcat i Kali Linux?

Hashcat bruger CPU- og GPU-crackere i Kali Linux, der effektivt knækker adgangskoden fra medfølgende hashes. Hvis du bruger Kali Linux på en virtuel maskine, er du ikke i stand til fuldt ud at bruge GPU-crackere. Dog fungerer hashcat også fint med CPU-tilstand. For at bruge hashcat enten på Kali-systemet eller den virtuelle Kali-maskine, skal brugeren have mindst 4 til 8 GB RAM.

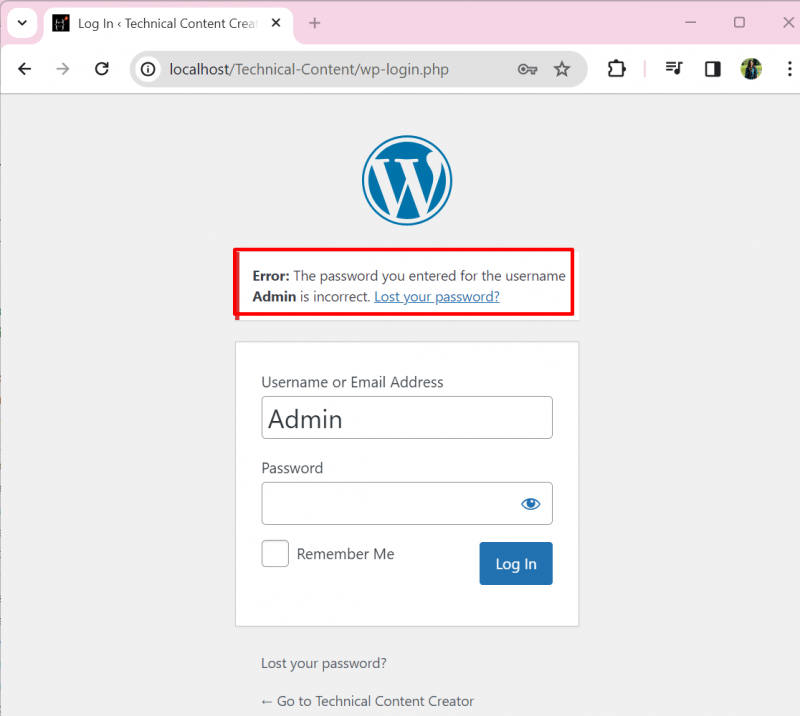

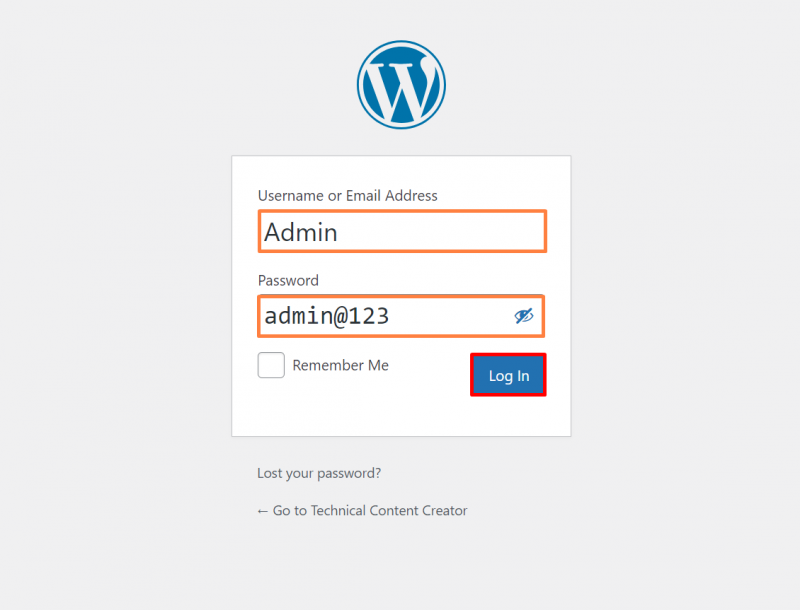

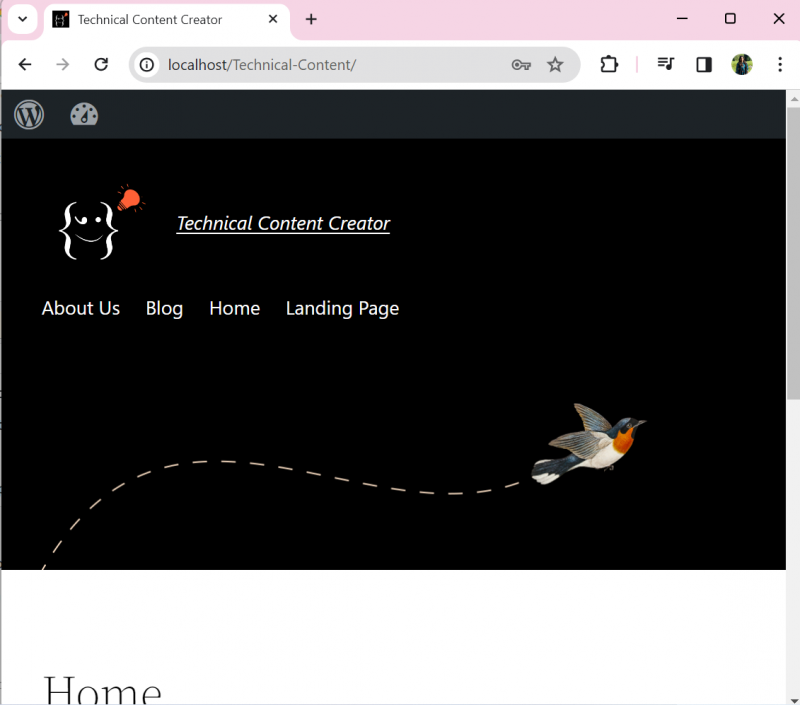

Lad os prøve at forstå brugen af Hashcat til adgangskodehacking ved at tage et eksempel på et WordPress-websted. Lad os antage, at brugeren glemmer adgangskoden til administratorkontoen og nu ikke er i stand til at få adgang til webstedets dashboard som vist nedenfor:

Nu vil vi bruge hashcat-værktøjet til at gendanne WordPress-webstedets administrators glemte adgangskode. Følg nedenstående procedure for korrekt demonstration.

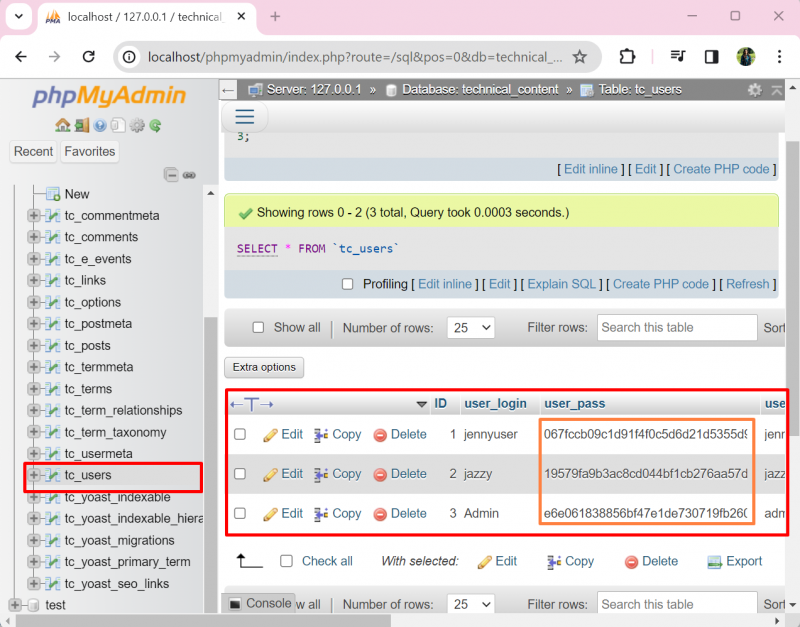

Trin 1: Få hashed adgangskode

Admin-brugere har helt sikkert adgang til WordPress-databasen. Lad os få de krypterede hashed-adgangskoder for webstedsbrugere fra databasen:

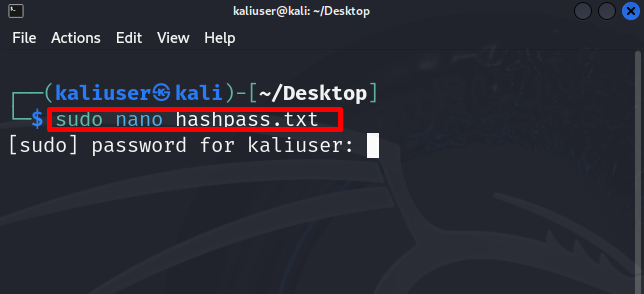

Trin 2: Gem den hashed adgangskode i tekstfilen

Gem derefter kodeords-hashene i en tekstfil. Her skaber vi ' hashpass.txt ' fil i ' Desktop ” bibliotek ved at bruge nano-editoren:

sudo nano hashpass.txt

Gem adgangskoden, der er konverteret til hashes i ' hashpass.txt ' fil. Til demonstration har vi gemt tre adgangskoder, der allerede var konverteret til hash gennem ' MD5 ' hashing algoritme:

For at gemme filen, tryk på ' CTRL+S ' og for at lukke editoren ned, brug ' CTRL+X ”.

Trin 3: Giv ordlisteordbog

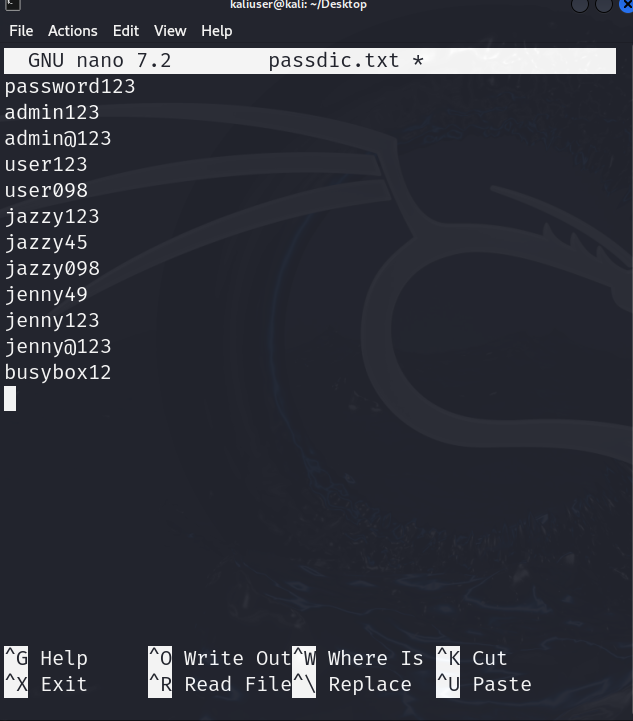

Angiv derefter ordlisteordbogen, hvorfra hashcat vil forsøge at matche hasherne af ord med de angivne adgangskodehashes i ' hashpass.txt ' fil. Til demonstrationen vil vi lave vores egen ordliste, der vil indeholde 12 forskellige adgangskoder:

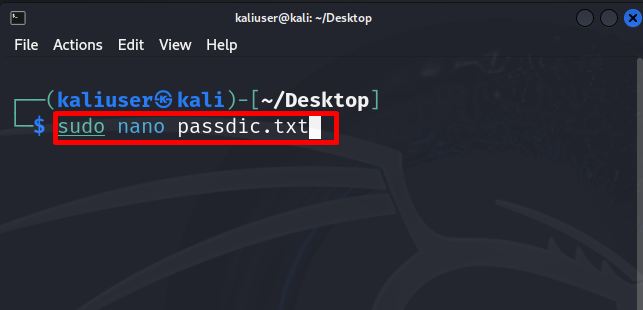

sudo nano passdic.txt

Her har vi gemt forskellige kombinationer af adgangskoder i vores ' passdic.txt ' ordliste. Brugeren kan også bruge Kalis leverede ordliste, som er forklaret i afsnittet nedenfor:

Trin 4: Knæk adgangskoden

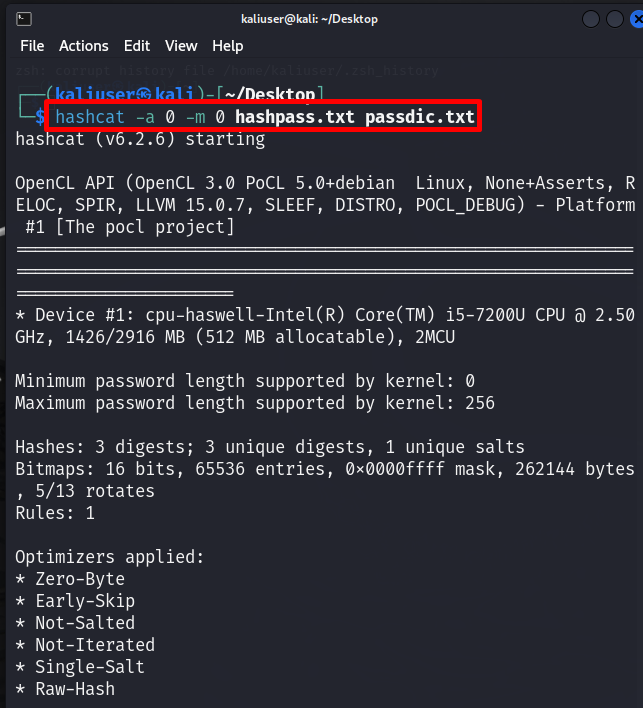

Knæk nu adgangskoden ved at bruge ' hashcat -a

Her, ' -en 0 ' betyder, at vi har brugt ' Lige angrebstilstand ' og ' -m 0 ” betyder, at vi konverterer MD5-hash til adgangskoder. Så vi vil anvende ' MD5 ' hashing-algoritme til at matche hasherne for ' hashpass.txt ” til den angivne ordliste (passdic.txt):

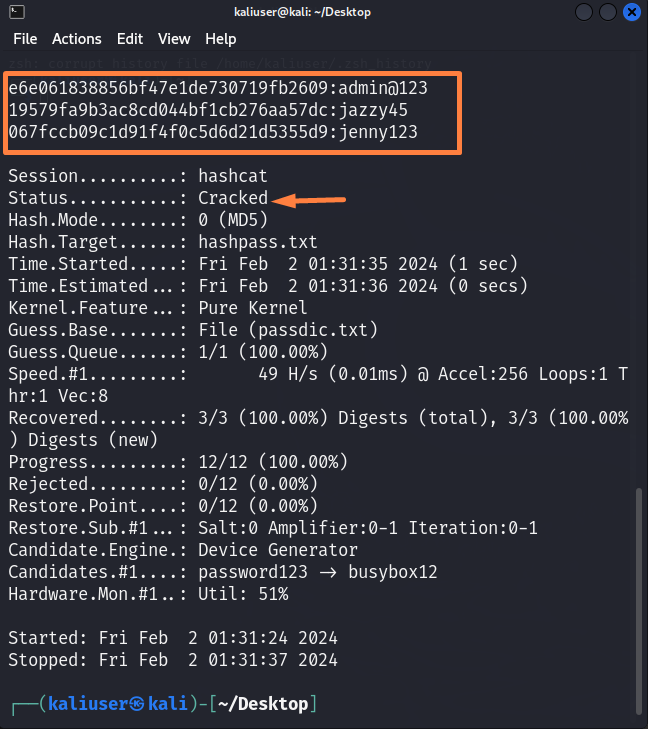

Her kan du se, at vi effektivt har knækket hjemmesidens adgangskode fra de medfølgende adgangskode-hasher:

Trin 5: Bekræftelse

For at bekræfte, lad os prøve administratoradgangskoden ' admin@123 ” for at få adgang til WordPress-webstedet:

Her kan du se, at vi med succes har gendannet den glemte adgangskode ved hjælp af Kalis hashcat-værktøj:

Bonustip: Sådan bruger du Kalis ordlister til at knække adgangskoder

Kali Linux giver også en forudinstalleret ordliste, der vil blive brugt til at knække forskellige typer adgangskoder. Denne ordliste indeholder millioner af ord og adgangskodekombinationer. For at bruge Kali's ' rockyou.txt ” ordliste til adgangskodeknækning, følg nedenstående trin.

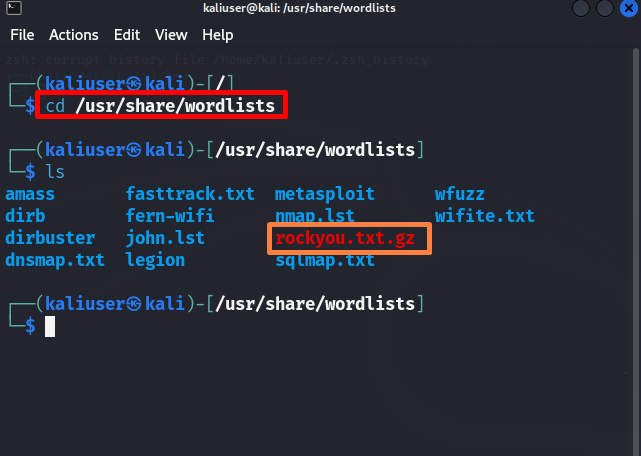

Trin 1: Åbn mappen 'ordlister'.

For at åbne ' ordlister ' bibliotek, brug den givne kommando:

cd / usr / del / ordlisterKør derefter ' ls ' for at se alle filer og mapper af Kali's ' ordlister ” bibliotek. Her er forskellige typer adgangskoder eller ordlister tilgængelige. For at spore de normale eller lige adgangskoder, såsom brugerkontoadgangskoder, kan du bruge ' rockyou.txt ' fil:

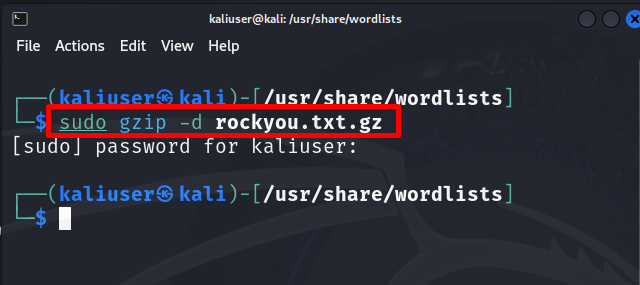

Trin 2: Udpak 'rockyou.txt.gz'-filen

For at bruge ' rockyou.txt '-fil i hashcat-værktøjet, skal du først udpakke filen ved at bruge ' gzip -d rockyou.txt.gz ” kommando. Denne handling kan kræve ' sudo ' brugerrettigheder:

sudo gzip -d rockyou.txt.gz

Trin 3: Knæk adgangskoden

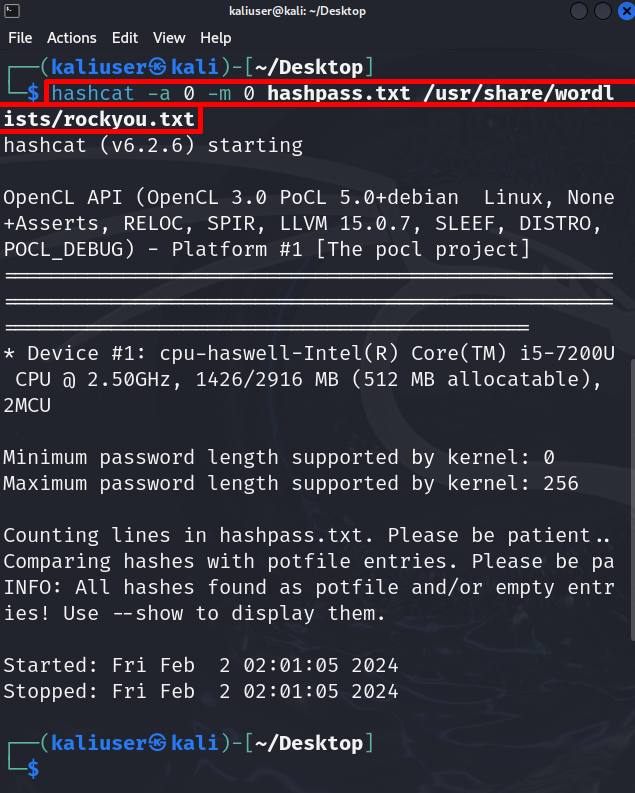

Brug nu hashcat-kommandoen til at knække adgangskoden.

hashcat -en 0 -m 0 hashpass.txt / usr / del / ordlister / rockyou.txtHer kan du se denne gang, vi har brugt ' rockyou.txt ” fil i stedet for en personlig ordliste:

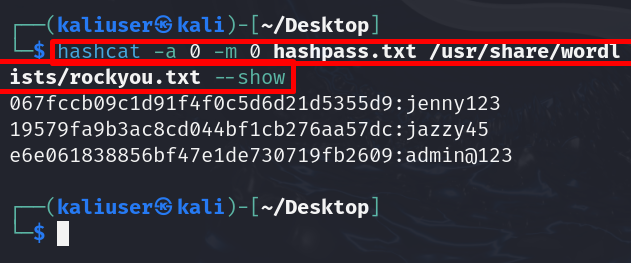

I ovenstående output kan du se hasherne er fundet, men kan ikke ses. For at se hasherne skal du blot tilføje ' -at vise ” mulighed i hashcat-kommandoen:

hashcat -en 0 -m 0 hashpass.txt / usr / del / ordlister / rockyou.txt --at vise

Vi har uddybet, hvordan man bruger hashcat i Kali Linux.

Konklusion

For at bruge hashcat-værktøjet i Kali Linux skal du først gemme adgangskoderne, der blev konverteret i hasherne i ' .txt ' tekstfil. Derefter skal du matche adgangskode-hasherne med en ordliste-tekstfil, såsom Kalis ordlistefil ' rockyou.txt ' fil. Til dette formål skal du blot bruge ' hashcat -a