Du kan støde på et problem, mens du konfigurerer en Kubernetes-klynge, når du kun ved, hvordan du bruger NodePort til at gøre din Kubernetes-tjeneste tilgængelig over internettet. Når du bruger NodePort-tjenestetypen, tildeles et højt portnummer, og du skal tillade forbindelser til disse porte i din firewall-regel. Det er skadeligt for din infrastruktur, især hvis serveren er tilgængelig via det åbne internet. Du kan tildele en blok af IP-adresser uden for klyngen som en klyngeadministrator, der kan overføre trafik til tjenester der. Det er præcis, hvad vi vil tale om i denne artikel: at finde alle de kritiske oplysninger om, hvordan man konfigurerer deny service eksterne IP'er i Kubernetes.

Hvad er ekstern IP-tjeneste?

Et af Service-endepunkterne vil modtage trafik, der kommer ind i klyngen ved hjælp af den eksterne IP (som destinations-IP) og Serviceporten. Kubernetes er ikke ansvarlig for at administrere ekstern IP.

Det er afgørende i denne situation at sikre sig, hvilken IP der bruges til at få adgang til Kubernetes-klyngen. Ved at bruge den eksterne IP-tjenestetype kan vi binde tjenesten til den IP-adresse, der bruges til at få adgang til klyngen.

Det faktum, at Kubernetes-netværket interagerer med Overlay-netværket, er vigtigt for at forstå denne situation. Dette indebærer, at du kan få adgang til praktisk talt alle knudepunkter i klyngen, når du når nogen af knudepunkterne (master- eller arbejdsknudepunkt).

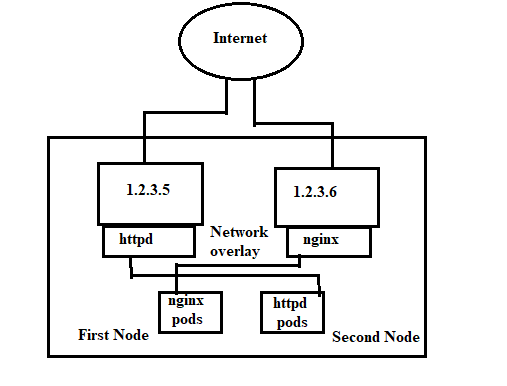

Netværket vises på denne måde:

Både noder 1 og 2 i diagrammet deler en enkelt IP-adresse. Den rigtige Pod bor på Node 1, men IP-adressen 1.2.3.6 er bundet til Nginx-tjenesten på Node 1. Node 1's IP-adresse, 1.2.3.4, er bundet til httpd-tjenesten, og Node 2's faktiske Pod er placeret der.

Dette er gjort muligt af Overlay-netværkets fundament. Når vi krøller IP-adresse 1.2.3.4, bør httpd-tjenesten svare; når vi krøller 1.2.3.5, bør Nginx-tjenesten svare.

Fordele og ulemper ved ekstern IP

Her er fordele og ulemper ved ekstern IP:

Det er fordelagtigt at bruge ekstern IP, fordi:

-

- Din IP er fuldstændig inden for din kontrol. I stedet for at bruge cloud-udbyderens ASN, kan du bruge IP, der tilhører dit eget ASN.

Ulemperne ved ekstern IP omfatter følgende:

-

- Den ligetil opsætning, vi vil gennemgå lige nu, er IKKE særlig let tilgængelig. Dette indebærer, at hvis noden fejler, vil tjenesten ikke længere være tilgængelig, og du bliver nødt til at løse problemet manuelt.

- For at håndtere IP'erne kræves der betydelig menneskelig arbejdskraft. Da IP'erne ikke er dynamisk tildelt dig, skal du gøre det manuelt.

Hvad er standardafvisnings-/tilladadfærd?

Det ' Tillad som standard ” angiver, at al trafik er tilladt som standard. Medmindre det er specifikt tilladt, afvises al trafik som standard ved brug af udtrykket ' standard afvis .' undtagen når en netværkspolitik er angivet.

-

- Al trafik til og fra en pod er tilladt, hvis der ikke er nogen netværkspolitikker i kraft for den pod.

- Hvis en eller flere netværkspolitikker er i kraft for en indtrængen af typen pod, er kun den indgående trafik, som udtrykkeligt er tilladt af disse politikker, tilladt.

- Når en eller flere netværkspolitikker gælder for en pod af typen egress, er kun den egress-trafik, der er tilladt af disse politikker, tilladt.

Standardindstillingen for andre slutpunkttyper (VM'er, værtsgrænseflader) er at blokere trafik. Kun trafik, der specifikt er tilladt af netværkspolitikken, er tilladt, selvom ingen netværkspolitikker gælder for slutpunktet.

Bedste praksis: Implicit standardafvisningspolitik

Du skal konfigurere en implicit standardafvisningspolitik, der er oprettet for dine Kubernetes-pods. Dette sikrer, at uønsket trafik automatisk blokeres. Husk, at implicit standardafvisningspolitikker altid træder i kraft sidst; hvis andre politikker tillader trafikken, gælder afvisningen ikke. Afslaget implementeres først, efter at alle andre politikker er blevet overvejet.

Hvordan opretter man en standard afvisningspolitik for Kubernetes Pods?

Vi anbefaler at bruge den globale netværkspolitik, selvom nogen af følgende regler kan bruges til at konstruere en standard afvisningspolitik for Kubernetes-pods. En global netværkspolitik anvendes på alle arbejdsbelastninger (VM'er og containere) på tværs af alle navneområder og værter. En global netværkspolitik tilskynder til en forsigtig tilgang til sikkerhed, samtidig med at ressourcer forsvares.

-

- Aktiver standard for at afvise global netværkspolitik, ikke-navneafstand

- Aktiver standard for at afvise netværkspolitik, navneafstand

- Aktiver standard for at afvise Kubernetes-politik, navneafstand

Hvad er IP-blok?

Hermed er specifikke IP CIDR-områder valgt til at blive tilladt som indgående kilder eller udgående destinationer. I betragtning af at Pod IP'er er forbigående og uforudsigelige, bør disse være klyngeeksterne IP'er.

Pakkernes kilde- eller destinations-IP skal ofte omskrives, når der bruges klyngeindgangs- og udgangsmetoder. Afhængigt af det specifikke netværksplugin (cloud-tjenesteudbyder, serviceimplementering osv.), der bruges, kan adfærden ændre sig.

Dette gælder for indgang, og det betyder, at du i nogle tilfælde skal filtrere indgående pakker, der er baseret på den faktiske kilde-IP. På den anden side kan 'kilde-IP', som NetworkPolicy fungerer på, være IP'en for en LoadBalancer eller endda Pod'ens node osv.

Dette viser, at forbindelser mellem pods og tjeneste-IP'er, der er omskrevet til klyngeeksterne IP'er, kan være underlagt ipBlock-baserede begrænsninger med hensyn til udgang.

Hvad er standardpolitikkerne?

Al ind- og udgående trafik til og fra pods i et navneområde er som standard tilladt, hvis der ikke er nogen kontrol på plads for det navneområde. Du kan ændre navneområdets standardadfærd ved at bruge følgende eksempler.

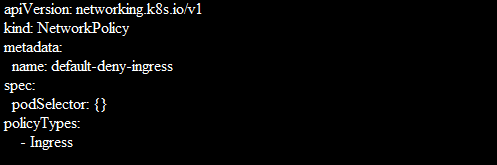

Standard Afvis al indgående trafik

Når du opretter en netværkspolitik, der vælger alle pods, men som ikke inkluderer indgående trafik til disse pods, kan du opbygge en 'standard' politik for indgangsisolering, og det er til et navneområde.

Dette sikrer, at alle pods, uanset om en anden NetworkPolicy vælger dem, er isoleret til indgang. Denne regel gælder ikke for isolering for at forlade en pod.

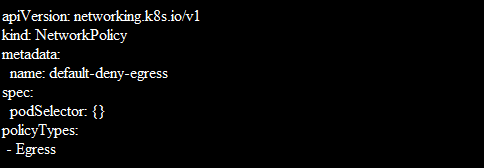

Standard afvis al udgående trafik

Når du opretter en NetworkPolicy, der vælger alle pods, men forbyder udgående trafik fra disse pods, kan du bygge en 'standard' udgangsisoleringspolitik, og det er også til et navneområde.

Konklusion

Denne guide handlede udelukkende om brugen af DenyServiceExternalIPs. Vi har også designet en diagrammatisk repræsentation for at få vores brugere til at forstå, at den fungerer. Vi har også leveret eksempler på konfigurationer.