Det kan være svært at administrere graden af privilegier, der gives til hver Pod og container i en Kubernetes-beholder. Vi kan bruge Kubernetes SecurityContext-funktionerne til at tilføje eller slette Linux-funktionerne fra Pod'en og Containeren for at øge containerens sikkerhed. Denne artikel fokuserer på at bruge securityContext til at implementere et simpelt eksempel på tilføjelse og sletning af funktioner. Konfigurationen af en yaml-fil til at slette alle funktioner og tilføje kun én egenskab til en container er angivet i eksempeleksemplet. I denne artikel bruges proc og capsh kommandoerne til at vise containerens muligheder.

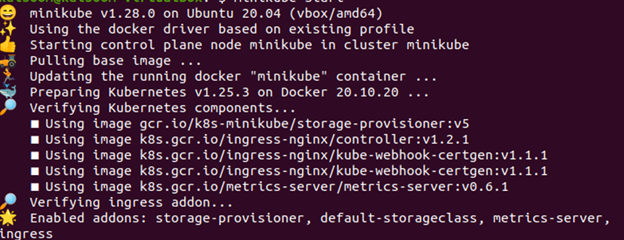

Trin 1: Start Minikube-serveren

Start først minikube-serveren, så du kan køre din applikation og bruge kubectl-instruktionerne. Du kan implementere dine noder, pods og endda klynge ved hjælp af minikube-serveren i Kubernetes-miljøet. Følgende kommando skal bruges til at holde minikuben i aktiv tilstand:

> start minikube

Ved at gøre det tændes minikube-serveren, og Kubernetes-miljøet er klar til brug.

Trin 2: Opret en Kubernetes YAML-fil

I det andet trin skal du oprette en YAML-fil for at implementere en pod.

Følg trinene for at oprette en yaml-fil ved hjælp af nano:

- Gå til den mappesti, hvor du vil oprette filen eller ændre en eksisterende fil.

- Indtast nano-kommandoen efterfulgt af filnavnet.

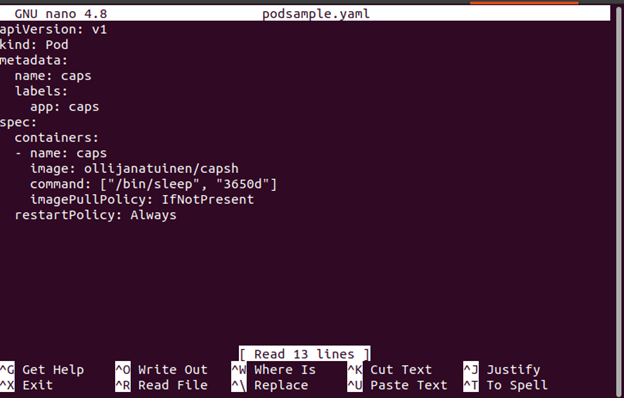

Kør følgende nano-kommando. Det opretter en YAML-konfigurationsfil med navnet 'nano podsample.yaml'.

> nano podsample.yamlLad os gå videre til næste trin, som skal hjælpe dig med at vide, hvordan du konfigurerer en podsample.yaml-fil.

Trin 3: Konfigurer YAML-filen

Vi tilføjer capsh-værktøjet i det foregående trin, så vi kan se mulighederne i vores container.

Bemærk, at ingen af disse parametre er konfigureret til en securityContext-sektion for denne container. Således er de alle indstillet til systemstandarder. Overvej det faktum, at denne container fungerer som standardbrugeren, der leveres i Dockerfilen, hvorfra den er konstrueret, hvis der ikke er defineret en bruger til den i Kubernetes. For mange containere er denne standardbruger roden.

Trin 4: Opret en pod

I dette trin, lad os oprette podsample.yaml med følgende vedhæftede kommando:

> kubectl anvende -f podsample.yaml

Trin 5: Tjek for kapaciteter

I det forrige trin oprettes og kører en pod.

Nu hvor vi har en skal inde i den, kan vi bruge capsh til at verificere dens muligheder ved hjælp af følgende kommando:

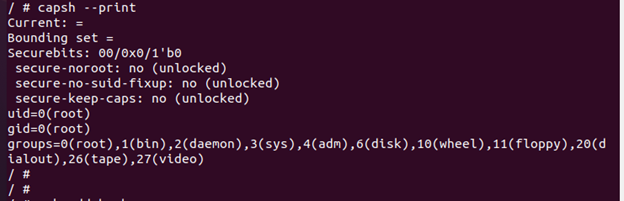

> $ kubectl exec - -stdin - -tty kasketter - - askeVed at bruge capsh-kommandoen er det muligt at se beholderens standardkapacitet, som er angivet som følger:

Vi kan observere fra det givne output, at containeren har mange standardfunktioner, som gives til containeren under kørsel.

Trin 6: Drop den Enkelt Kapabilitet Y i Kubernetes SecurityContext

I dette trin dropper vi containerens enkelte kapacitet.

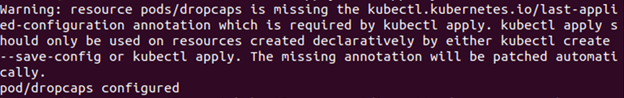

Lad os konfigurere yaml-filen ved hjælp af følgende kommando:

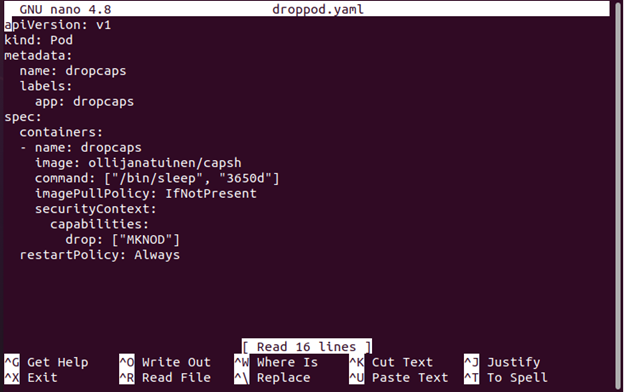

> nano dropod.yamlDerefter skal du flytte for at konfigurere dropod.yaml-filen ved at bruge følgende givne kommando:

> kubectl anvende -f dropod.yaml

Trin 7 : Konfigurer for at tilføje den enkelte kapacitet i YAML-fil

I dette trin skal du åbne yaml-filen (dropped.yaml), der blev oprettet i trin 6. Indstil derefter beholderen, så den ikke længere har adgang til CAP_MKNOD-kapaciteten, hvilket fjerner muligheden for at oprette de nye filsystemknudepunkter.

Den konfigurerede fil er som vist:

Trin 8 : Tjek for kapaciteter

Yaml-filen er konfigureret til at droppe CAP_MKNOD-kapaciteten.

I dette trin skal du udføre og køre filen dropcaps.yaml for at kontrollere containerens muligheder ved at bruge følgende kommando:

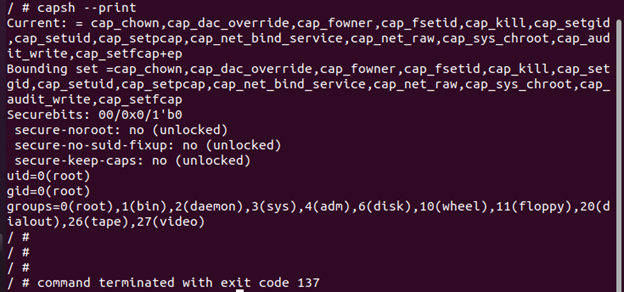

> $ kubectl exec - -stdin - -tty dropcaps - - askeKapaciteterne kan kontrolleres ved at køre dropcaps-filen:

> # capsh - -print

Vi kan observere, at denne pod droppede CAP_MKNOD-kapaciteten sammenlignet med den første pod.

Trin 9 : Drop alle funktioner i Kubernetes SecurityContext

Da Kubernetes kan droppe en enkelt funktion, kan den også droppe alle funktionerne gennem securityContext. I dette trin skal du slippe alle containerens muligheder ved at antyde den givne kommando:

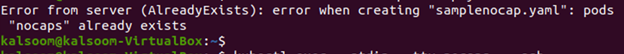

> nano samplenocap.yamlKonfigurer derefter filen samplenocap.yaml ved hjælp af følgende kommando:

> kubectl oprette -f samplenocap.yaml

Lad os nu gå videre til næste trin for at droppe alle kapaciteterne i vores securityContext-indstillinger.

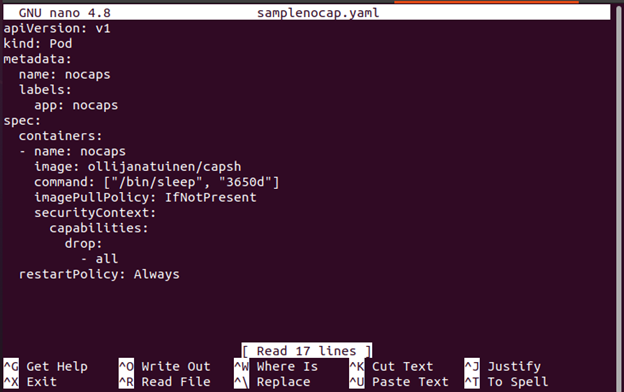

Trin 10: Konfigurer alle funktionerne i YAML-filen

I dette trin skal du åbne yaml-filen, der blev oprettet i trin 9. Konfigurer derefter inde i container.securityContext og slip alle containerens muligheder.

Den konfigurerede fil er som vist:

Trin elleve : Tjek for kapaciteter

Kør nocaps i capsh for at se oplysninger om muligheder. I dette trin skal du bruge følgende kommando og vise alle containerens muligheder:

> kubectl exec - -stdin - -tty nocaps - - askeKapaciteterne kan kontrolleres i følgende illustration ved at køre samplenocaps yaml-filen i capsh:

> # capsh - -print

Det forrige output viser, at det aktuelle ='' og bounding set ='' er tomme nu. Mulighederne er droppet med succes.

Trin 1 2 : Installer Bash

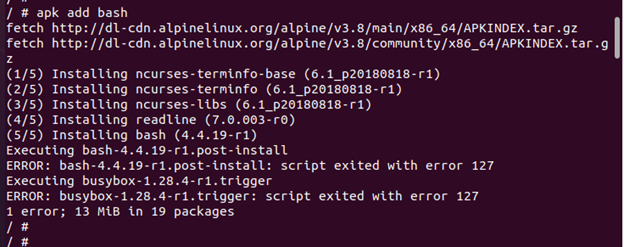

I dette trin skal du installere Bash gennem apk, da nogle systemfunktioner ikke fungerer, hvis vi slet ikke har nogen kapaciteter. Selvom vores container fungerer som en rod, mislykkes installationen af Bash-pakken.

> # apk tilføje bash

Trin 1 3 : Tjek kapacitetsoplysningerne

Der er flere måder at se mulighederne i vores container, såsom at bruge capsh og proc kommandoerne. I dette trin viser vi containerkapaciteterne ved hjælp af proc-kommandoen, og proc viser kapaciteterne som en bitmap. Selvom det ikke er helt så læsbart som resultatet fra capsh, står hver bit, der er defineret her, for en bestemt evne.

> # cd /proc/1/

Her kan vi se, at denne særlige beholder ikke har nogen aktiverede muligheder; alle disse værdier er nul.

Trin 1 4 : Tilføjelse af en enkelt funktion i Kubernetes SecurityContext

I de foregående trin droppede vi en enkelt kapacitet, som er CAP_MKNOD, og droppede alle kapaciteter. Men i dette trin kan vi tilføje mulighederne igen.

Udfør følgende kommando for at oprette yAML-filen:

> nano sampleadd.yamlKonfigurer derefter filen sampleadd.yaml.

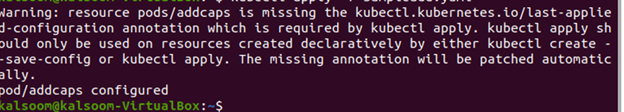

> kubectl oprette -f sampleadd.yaml

Lad os nu prøve filen sampleadd.yaml og tilføje en enkelt kapacitet i vores securityContext-indstillinger.

Trin 1 5 : Konfigurer Single Capability i YAML-filen

Lad os nu konfigurere filen ved at tilføje kapaciteten i spec.container.securityContext til capabilities.add ['MKNOD'].

Muligheden vises i YAML-filen.

Trin 16 : Tjek for kapaciteter

I dette trin skal du køre addcaps for at kontrollere mulighederne ved hjælp af følgende kommando:

> kubectl exec - -stdin - -tty addcaps - - somDen ekstra kapacitet kan ses i følgende givne output:

strøm = cap_mknod+ep

Afgrænsningssæt = cap_mknod

> # capsh - -print

Konklusion

Du lærte først fra det implementerede eksempel om containerens standardfunktioner, som er tildelt ved kørselstid, der vises med capsh-kommandoen. Dernæst lærte du at droppe en enkelt funktion i en container ved navn CAP_MKNOD. Derefter lærte du også, hvordan du dropper alle muligheder i containeren ved hjælp af //drop: –all-konfigurationen. Derefter brugte vi to måder at vise containernes muligheder – ved hjælp af capsh og proc kommandoerne.